Однажды мне позвонили и сказали, что пропали несколько дней работы, и программа для отчетности сначала не сохранила файл XML в нужную папку, а затем и вовсе открылась пустой так будто и не заполняли в нее данные на протяжении трех дней... "А ведь мы даже компьютер специально на ночь не выключали" - заявил пользователь. Путем недолгих размышлений предположил, что изначально программа открылась в режиме Sandbox (кто не знает это так называемая песочница, приложения запущенные в песочнице Сomodo Internet Security обводит зеленой рамкой), а уже второе открытие программы произошло с одобрением ее запуска в Sandbox пользователем и определением данного приложения в список доверенных.

Теперь оставалось откопать, то место где же хранятся данные которые столь дороги, ибо заполнялись как писал раньше трое суток. Гугл в помощь... И моя статья, о том, что я нашел.

И так начнем...

Размещение данных виртуальной среды (Sandbox)

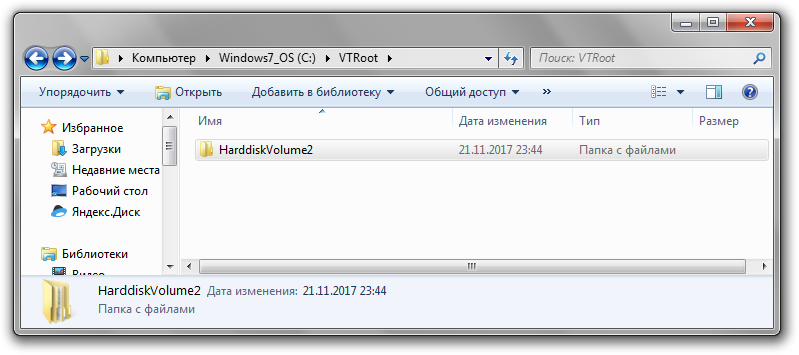

Когда в виртуальной среде какая-либо программа создает или изменяет файлы, в действительности эти файлы создаются в каталоге VTRoot на системном диске. Подкаталоги VTRoot соответствуют Native-именам разделов жесткого диска: HarddiskVolume1 для диска C:, HarddiskVolume2 для диска D: и т.д. Таким образом, виртуально созданному файлу C:\dir\file.exe будет соответствовать реальный файл %SYSTEMDRIVE%\VTRoot\HarddiskVolume1\dir\file.exe.

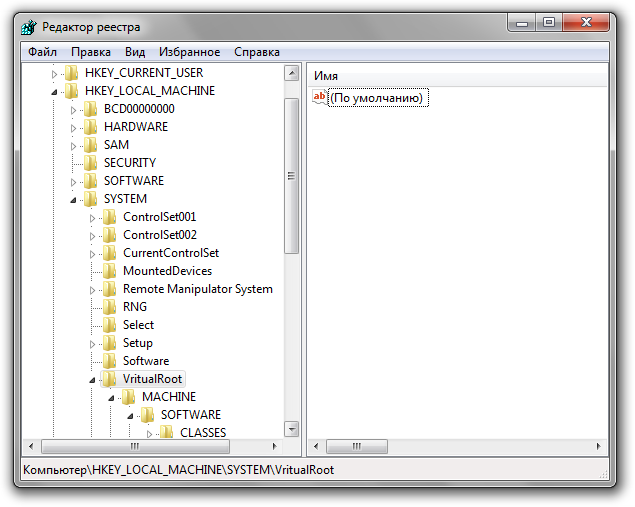

Виртуальному реестру соответствует раздел реального реестра HKLM\SYSTEM\VritualRoot . При работе виртуализированных программ данные реестра записываются в его подразделы.

При очистке виртуальной среды каталог VTRoot и раздел реестра VritualRoot удаляются.

подробнее см. здесь

Ничего не понял не отчаивайся... Говоря простым языком тебе надо открыть проводник и в адресной строке набить "C:\VTRoot\" и там ты увидишь все файлы которые когда бы то ни было участвовали в работе твоей песочницы - все что в ней запускалось и все что в результате запущенных в ней приложений было создано в соответствии иерархии созданной на твоих реальных дисках.

Ну а если тебе попалось приложение которое еще и в реестр отправляет свои данные, то тебе по следующему адресу в реестре HKLM\SYSTEM\VritualRoot

Для тех что забыл, напоминаю, как попасть в реестр. На клавиатуре нажимаем WIN+R и вводим в окошко выполнить команду Regedit.

У меня же моя история закончилась благополучно, все данные из выше указанной папки я перенес на рабочий стол, в той же папке (c:\VTRoot\) немного покопавшись я нашел и сформированный (и так тщательно запрятанный Sandbox) XML файл который и был благополучно отправлен в министерство, да и сама программа запустилась с полностью забитыми данными.

На этом все, желаю никогда не попадать в такие ситуации, ну а если попали то быть во всеоружии!